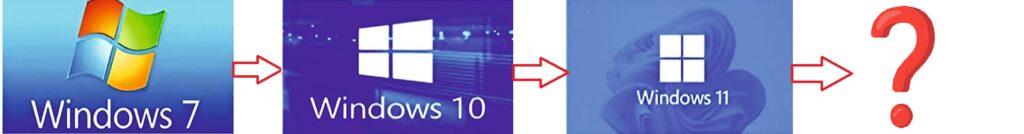

L’aggiornamento costante dei sistemi operativi è una pratica essenziale per garantire la sicurezza, l’efficienza e la funzionalità delle applicazioni che utilizziamo quotidianamente. Questo principio è particolarmente vero per le soluzioni di gestione aziendale, come il gestionale OK, e per le piattaforme di produttività come Microsoft 365. In questo articolo, esploreremo perché è cruciale mantenere aggiornato il sistema operativo della macchina POS 2200, con un focus specifico sulla transizione da Windows 7 Ready a sistemi operativi più moderni.

Windows 7 Ready è ormai obsoleto da tempo: cosa significa?

E’ ormai da tempo (14 gennaio 2020) che Windows 7 ha terminato il suo ciclo di vita, anche se per qualche anno ancora si è potuto tenere aggiornata la versione di win 7 ready sui pc Pos, e malgrado ciò esistono ancora molte installazioni di pc Pos che montano il sistema operativo in questione. Windows 7 Ready ha servito molte aziende con affidabilità, ma il tempo avanza e con esso le esigenze di sicurezza e compatibilità. Il termine del supporto per Windows 7 Ready significa che non sono stati più rilasciati aggiornamenti di sicurezza o miglioramenti di sistema per questa piattaforma. Questo rappresenta un rischio significativo per qualsiasi dispositivo ancora in uso, inclusa la macchina POS 2200.

Con la fine del supporto il sistema è esposto a potenziali attacchi informatici. Inoltre, i nuovi software e applicativi potrebbero non essere compatibili o funzionare correttamente su un sistema operativo obsoleto, compromettendo così la funzionalità complessiva del gestionale OK e di altre applicazioni essenziali, come Microsoft 365. E in un ambiente cosi dinamico come un punto vendita Garden Center questo può rappresentare sicuramente un problema.

Compatibilità e Prestazioni: l’Impatto su Microsoft 365 e Altri Applicativi

Un sistema operativo obsoleto può limitare la capacità di utilizzare strumenti moderni e aggiornati. Microsoft 365, ad esempio, richiede specifiche minime di sistema per garantire un funzionamento ottimale. Con il termine del supporto per Windows 7 Ready, non ci sono più aggiornamenti o supporto tecnico per Microsoft 365 su questa piattaforma. Questo può portare a problemi di compatibilità, bug non risolti e, in generale, un’esperienza utente insoddisfacente.

Il gestionale OK e altri applicativi aziendali possono risentire delle stesse problematiche. Un sistema operativo aggiornato non solo offre un ambiente più sicuro, ma anche nuove funzionalità e miglioramenti delle prestazioni che possono rendere l’uso di questi strumenti più efficiente e produttivo.

Il Passo Successivo: Aggiornamento e Miglioramento

Per garantire che la macchina POS 2200 continui a funzionare in modo sicuro ed efficiente, è essenziale passare a un sistema operativo supportato, come Windows 10 di cui esiste la versione Ready, anche se è già stato annunciata la fine del supporto anche per questo sistema, o meglio ancora alle versioni successive. Questo aggiornamento non solo proteggerà i dati sensibili della vostra azienda, ma migliorerà anche la compatibilità con applicativi essenziali come Microsoft 365 e il gestionale OK. Oltre alla sicurezza e alla compatibilità, un sistema operativo moderno offre una migliore gestione delle risorse di sistema, tempi di risposta più rapidi e un’esperienza utente più fluida. Tutto questo si traduce in operazioni aziendali più efficienti e meno interruzioni nel lavoro quotidiano.

Mantenere il sistema operativo della vostra macchina POS 2200 aggiornato non è solo una questione di sicurezza, ma anche di efficienza operativa. E’ fondamentale fare il passaggio a una versione più moderna per garantire che tutti gli applicativi, compreso il gestionale OK e Microsoft 365, funzionino al meglio delle loro capacità. Anche per quelle installazioni che sono rimaste “in sospeso” con win 7 ready è giunto il momento di investire nell’upgrade ai nuovi sistemi operativi per fare la differenza in termini di successo e di sicurezza del vostro punto vendita..

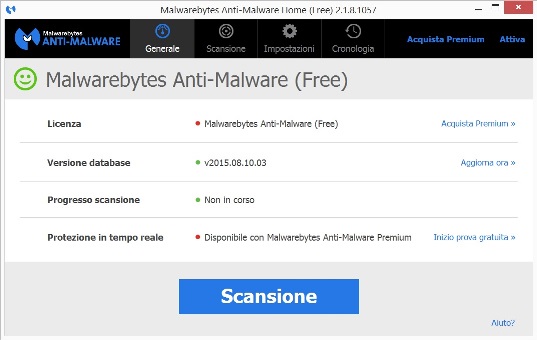

Il mantra che si sente spesso ripetere “il mio pc ha preso un virus: e adesso che faccio?” è sintomatico di una situazione, peraltro non solo riconducibile alle aziende “verdi”, di scarsa attenzione, e investimenti, da parte degli imprenditori nei confronti della sicurezza informatica. Di solito la possibilità di essere vittime di un attacco da parte di virus informatici viene presa in considerazione solo a fatto avvenuto, cercando poi in tutta fretta di risolvere il problema magari affidandosi a scansioni di fortuna per la rimozione del malware. Alla luce di questa consuetudine, a dir poco pericolosa, e considerando il rapporto sulle minacce future (elaborato da McAfee Labs) possiamo individuare quali sono le aree vulnerabili e quali azioni mettere in campo per non trovarsi delle sorprese sgradevoli. Secondo il rapporto, infatti, il raggio d’azione dei criminali informatici cresce più velocemente che mai. E questo grazie soprattutto alle nuove tendenze tecnologiche dei dispositivi digitali, i quali si muovono sempre più nell’ambito della mobilità, della virtualizzazione e dell’Internet of Things (IoT). Quindi cosa possiamo aspettarci l’anno prossimo e nei prossimi anni?

Il mantra che si sente spesso ripetere “il mio pc ha preso un virus: e adesso che faccio?” è sintomatico di una situazione, peraltro non solo riconducibile alle aziende “verdi”, di scarsa attenzione, e investimenti, da parte degli imprenditori nei confronti della sicurezza informatica. Di solito la possibilità di essere vittime di un attacco da parte di virus informatici viene presa in considerazione solo a fatto avvenuto, cercando poi in tutta fretta di risolvere il problema magari affidandosi a scansioni di fortuna per la rimozione del malware. Alla luce di questa consuetudine, a dir poco pericolosa, e considerando il rapporto sulle minacce future (elaborato da McAfee Labs) possiamo individuare quali sono le aree vulnerabili e quali azioni mettere in campo per non trovarsi delle sorprese sgradevoli. Secondo il rapporto, infatti, il raggio d’azione dei criminali informatici cresce più velocemente che mai. E questo grazie soprattutto alle nuove tendenze tecnologiche dei dispositivi digitali, i quali si muovono sempre più nell’ambito della mobilità, della virtualizzazione e dell’Internet of Things (IoT). Quindi cosa possiamo aspettarci l’anno prossimo e nei prossimi anni?

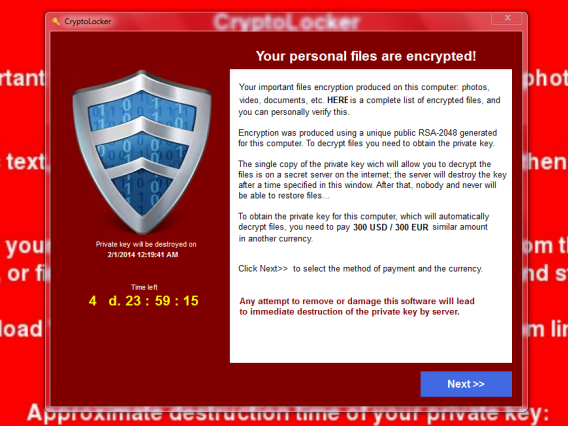

Cryptolocker è un virus che infetta Windows XP, Vista, 7 e 8 ed è particolarmente subdolo proprio perché solitamente si presenta sotto forma di innocuo allegato pdf. Molti florovivaisti, infatti, hanno aperto con fiducia email che parlavano di rimborsi erariali o avvisi di pagamento da parte di aziende conosciute e li hanno trovato la sorpresa. Il virus crittografa i documenti contenuti nel PC (Office e Open Office, file PDF e foto), rendendoli inaccessibili. Per poter recuperare i file e decifrarli, i criminali, che hanno ordito la truffa, si offrono di fornire la chiave di decrittazione, ovviamente a pagamento. E siccome la richiesta di denaro di solito di aggira intorno ai 300 Euro e oltre, vale la pena di soffermare l’attenzione su quali mosse mettere in atto in presenza del virus.

Cryptolocker è un virus che infetta Windows XP, Vista, 7 e 8 ed è particolarmente subdolo proprio perché solitamente si presenta sotto forma di innocuo allegato pdf. Molti florovivaisti, infatti, hanno aperto con fiducia email che parlavano di rimborsi erariali o avvisi di pagamento da parte di aziende conosciute e li hanno trovato la sorpresa. Il virus crittografa i documenti contenuti nel PC (Office e Open Office, file PDF e foto), rendendoli inaccessibili. Per poter recuperare i file e decifrarli, i criminali, che hanno ordito la truffa, si offrono di fornire la chiave di decrittazione, ovviamente a pagamento. E siccome la richiesta di denaro di solito di aggira intorno ai 300 Euro e oltre, vale la pena di soffermare l’attenzione su quali mosse mettere in atto in presenza del virus.